Identity & Access ManagementKontrollieren Sie den Zugriff auf Ihre Vermögenswerte und persönlichen Daten

Identity & Access ManagementKontrollieren Sie den Zugriff auf Ihre Vermögenswerte und persönlichen Daten

Unterstützen Sie Ihre DSGVO-Konformität

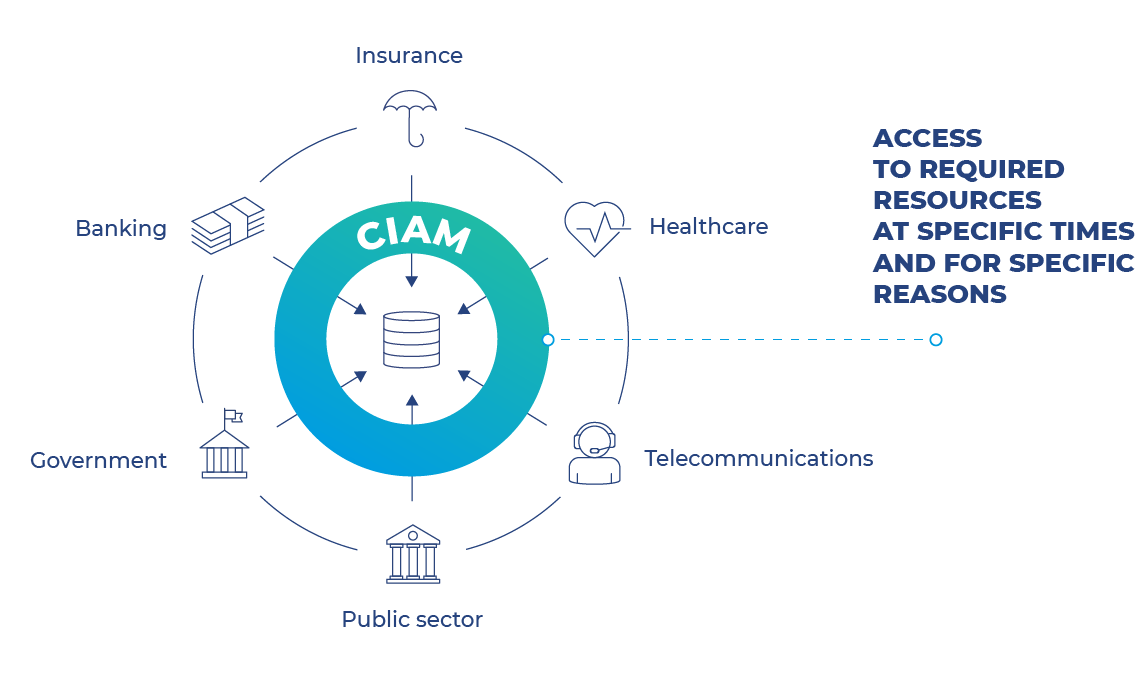

Comarch Identity & Access Management (CIAM) verbindet die Funktionen von Identity Management- und Access Management-Systemen. Es ermöglicht eine vollständige Kontrolle über den Zugriff auf Unternehmensanwendungen, Workstations und VPNs.

Comarch Identity & Access Management bietet erstklassige Methoden für Authentifizierung, Autorisierung, Identitätslebenszyklus und Rechenschaftspflicht. Die modulare Architektur erleichtert die Anpassung an bestimmte Organisationstypen über Hierarchien und Regionen hinweg.

Das System unterstützt organisatorischen organisatorische Workflow-Prozesse und hält alle Benutzerkonten in allen Anwendungen auf dem neuesten Stand. Darüber hinaus bietet es eine reibungslose Integration für die Zugriffsverwaltung und Autorisierungszwecke.

CIAM lässt sich problemlos in mehrere Geräte und Anwendungen integrieren und bietet so starke Authentifizierung und Autorisierung, einschließlich Smartcards, kryptografischer Zertifikate oder Hardware- und Software-Tokens. Dies erweitert die Anwendungsszenarien erheblich.

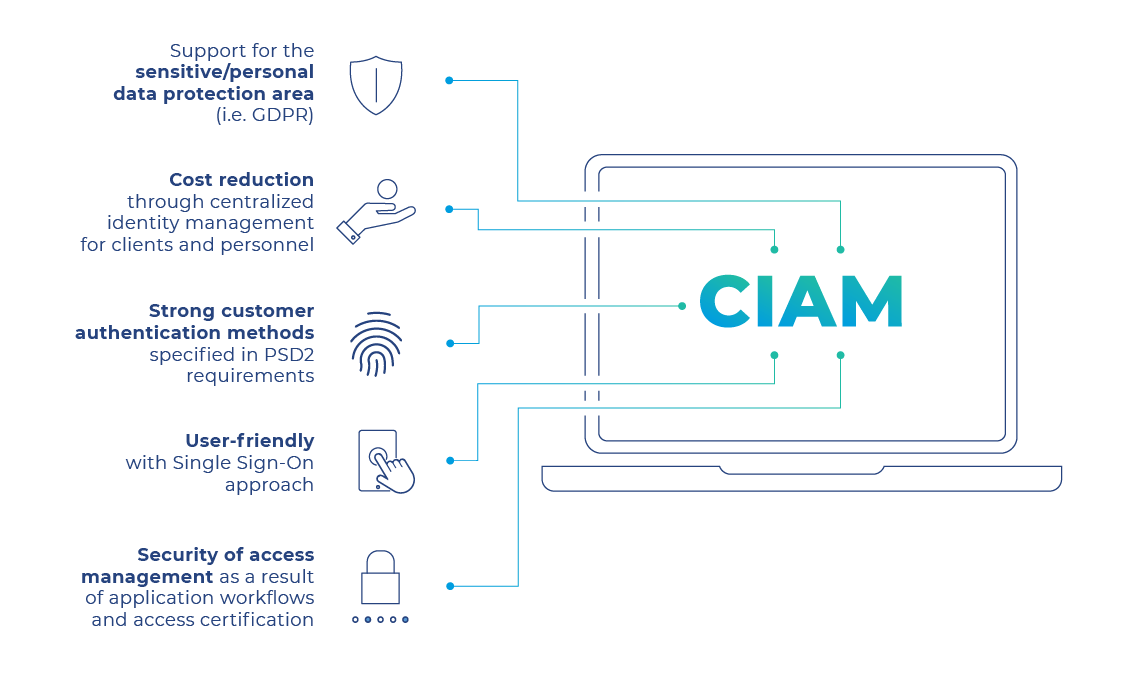

Mit Comarch Identity & Access Management können Sie die Rollen- und Zugriffsberechtigungen anpassen, den Remotezugriff auf die IT-Ressourcen des Unternehmens gewähren oder Berechtigungen delegieren. Es bietet auch wichtige Unterstützung bei der Erfüllung der DSGVO- und PSD2-Anforderungen.

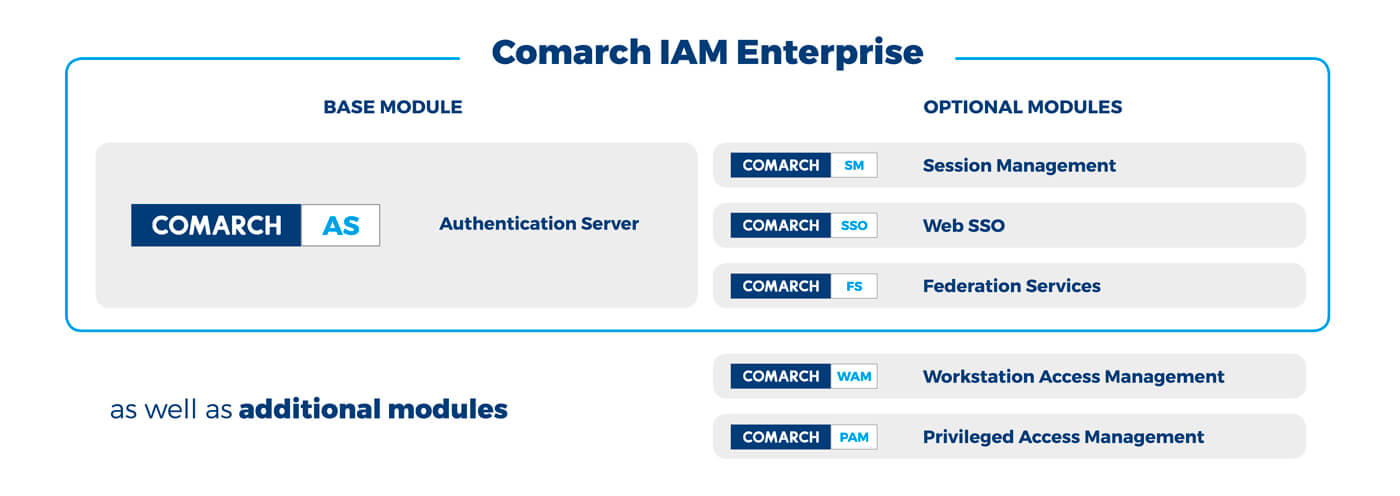

Comarch IAM wird mit Kern- und Ergänzungsmodulen geliefert, mit denen ein Kunde die Benutzeridentität und den Zugriff sowohl in kleinen als auch in großen Unternehmen verwalten kann.

Verschiedene Module bieten Kunden umfassende Services, die unter einer nahtlosen Plattform integriert sind. Es gibt 3 Modul-Gruppen: Basis-Modul, optional und zusätzlich. Alle von ihnen bilden die Comarch IAM Enterprise-Lösung.

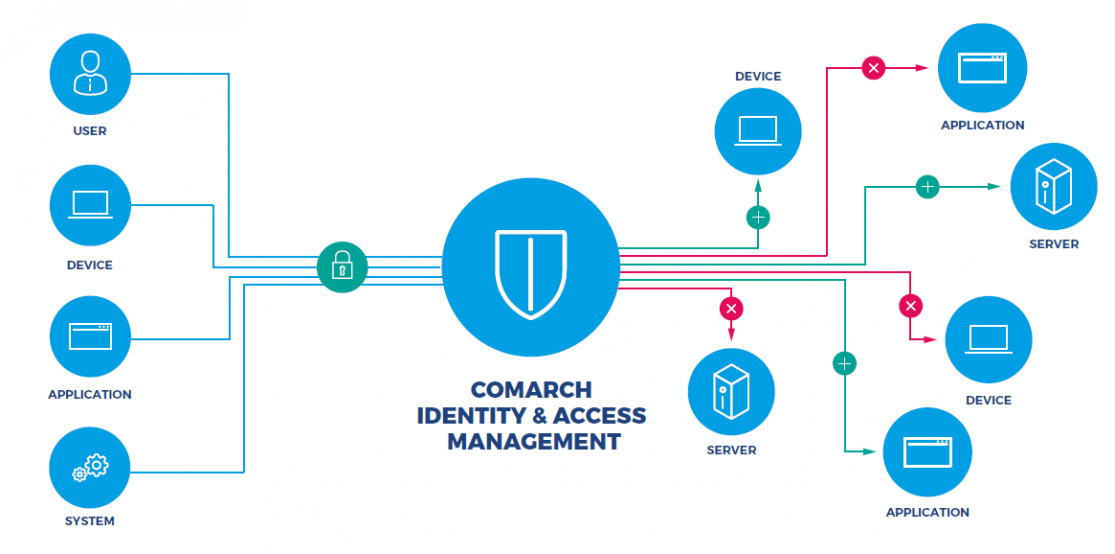

Das folgende Diagramm zeigt die Position der CIAM-Plattform in der Unternehmensinfrastruktur und die Bedeutung von der Identitätsverwaltung-Software und Zugriffsverwaltungssoftware für den Zugriff aufgeschützte Daten.

Die integrierten Anwendungen müssen keine Benutzerauthentifizierung mehr durchführen. Stattdessen wird der Comarch IAM-Authentifizierungsserver zum Überprüfen der Anmeldeinformationen verwendet. Die für jede Anwendung erforderlichen Authentifizierungsmethoden können während des Betriebs angepasst werden.

Unten finden Sie eine Liste der sofort verfügbaren Authentifizierungsmethoden. Die offene Architektur ermöglicht es, zusätzliche Methoden (z. B. von Token anderer Anbieter wie Vasco / OneSpan oder Gemalto) einfach zu integrieren.

Die zunehmende Komplexität der Organisationsstrukturen und die zunehmende Anzahl von Anwendungen in Unternehmen machen die Benutzerverwaltung zu einer zeitaufwändigen und komplizierten Aufgabe. Ein Unternehmen kann dieses Problem lösen, indem es eine zentralisierte Identitäts- und Zugriffsverwaltungslösung anwendet, die sowohl den Aufwand an menschlicher Arbeitskraft als auch Fehler reduziert.

Mit Comarch IAM können Sie die Rollen- und Zugriffsberechtigungen anpassen, den Remotezugriff auf die IT-Ressourcen des Unternehmens gewähren oder Berechtigungen delegieren.

Die wichtigsten Empfänger dieser Lösung sind die in der EU ansässigen Unternehmen, die sensible Daten und Transaktionsdaten gemäß den Anforderungen der DSGVO oder der PSD2 verarbeiten.

Weitere wichtigen Funktionen der CIAM-Lösung sind:

Sie möchten mehr über unsere Cyber Security Software erfahren? Kontaktieren Sie uns.