Comarch Smooth AuthenticationWo Onlinebetrug endet und ein nahtloses Nutzungserlebnis beginnt

Comarch Smooth AuthenticationWo Onlinebetrug endet und ein nahtloses Nutzungserlebnis beginnt

Comarch hat der Informationssicherheitssoftware ab dem ersten IT-Projekt Priorität eingeräumt. Seit der Entstehung des World Wide Web sind Onlinedaten dem Risiko der Erfassung oder Beschädigung ausgesetzt, sodass die Gewährleistung einer möglichst hohen Datensicherheit unerlässlich wurde.

Wir legen besonderen Wert auf zwei Elemente der IT-Sicherheit: starke Benutzerauthentifizierung und -autorisierung. Zuerst wird die Benutzeridentität bestätigt, währned zweitens dem Benutzer zu bestimmten Zeiten und aus bestimmten Gründen Zugriff auf eine bestimmte Ressource gewährt wird.

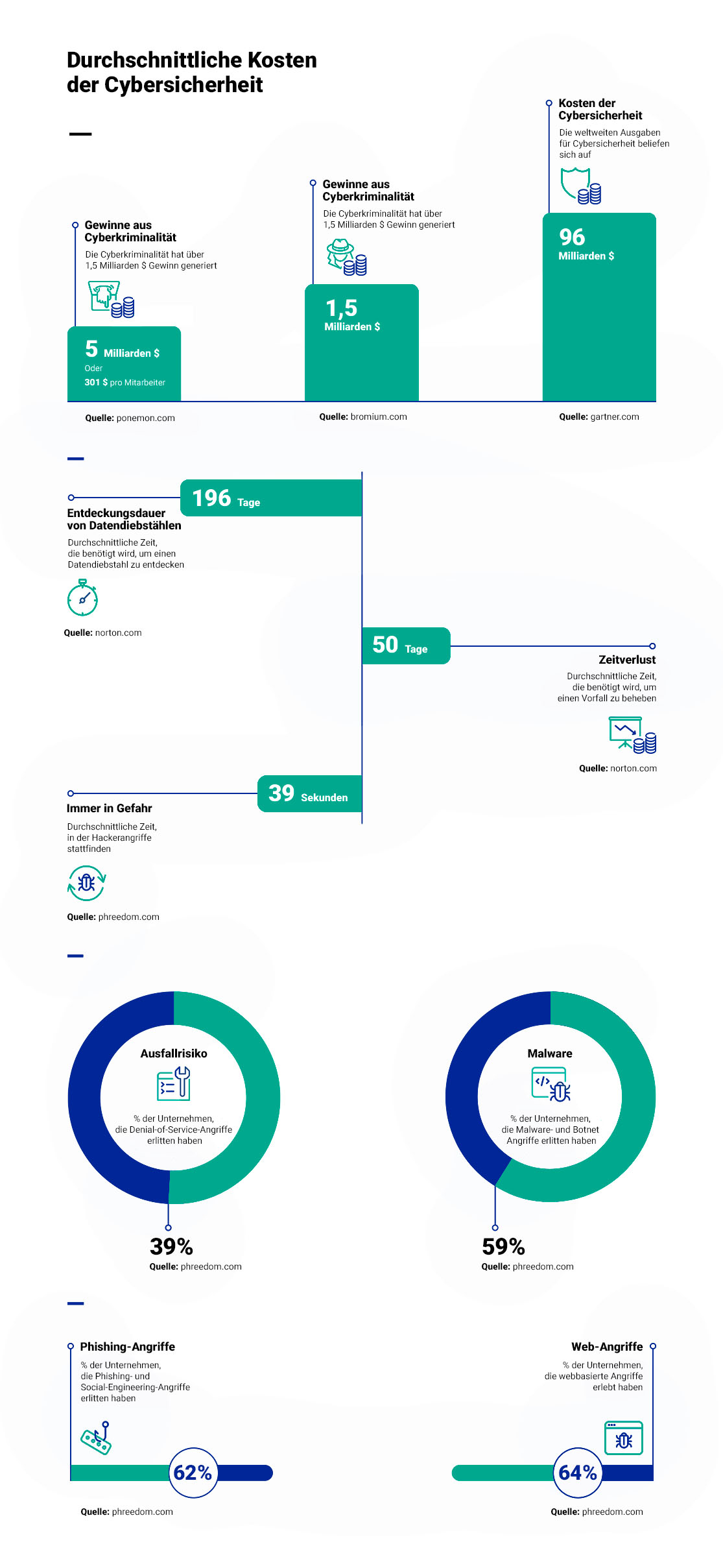

Heutzutage sind sich viele Unternehmen zahlreicher Cyber-Bedrohungen nicht bewusst, und ihr Sicherheitsniveau ist unzureichend. Auch die Zahl der Cyber-Angriffe auf verschiedene Organisationen nimmt stetig zu. Heutzutage geht es nicht nur um Geld, sondern auch um Identitäten, Berechtigungen oder Zugangsdaten, die möglicherweise gestohlen oder gefälscht werden.

Diese Probleme sind die Hauptgründe für die Entwicklung unserer Cybersicherheitsprodukte. Wir arbeiten bereits in der Entwurfsphase an den Sicherheitsaspekten, die auf dem „Security-by-Design“-Paradigma basieren.

Informieren Sie sich in unserem Whitepaper, das in Zusammenarbeit mit Cyber Security Hub verfasst wurde, und erhöhen Sie die Sicherheit Ihres Unternehmens ohne zusätzliche Reibungsverluste.

Wussten Sie, dass Ihr Mobiltelefon möglicherweise als Sicherheitstool verwendet werden kann? Sehen Sie sich unser (ISC) 2-Webinar an und erfahren Sie, wie Sie Authentifizierungsmechanismen einfacher und effizienter gestalten können.

Wir bieten auch Sicherheitsaudits mit Schwerpunkt auf Risikoanalysen, Penetrationstests, Einhaltung von Standards, Richtlinien und bewährten Verfahren an.

Die Abteilung Comarch Cyber Security hat sich auf die Forschung und Entwicklung fortschrittlicher Technologielösungen für die IT-Sicherheit spezialisiert. In den letzten 20 Jahren haben wir auf der Grundlage unseres umfassenden technischen Wissens und unserer Berufserfahrung mehr als 300 Projekte für rund 50 Kunden auf der ganzen Welt abgeschlossen, z. B. Banken, Telekommunikation, Gesundheitswesen und Regierungsbehörden. Wir haben auch aktiv an den EU-Projekten teilgenommen, bei denen wir immer hoch bewertet wurden.

Für jedes Unternehmen ist es wichtig, die Sicherheit seiner Anwendungen regelmäßig zu überprüfen, um potenzielle Sicherheitslücken zu beseitigen, die es Hackern ermöglichen, leicht auf vertrauliche Geschäftsdaten zuzugreifen, diese zu ändern und diese zu stehlen.

Aus diesem Grund ist für uns das Erstellen einer Software eine Sache und die andere ist auf Beratungsprojekte fokussiert, mit denen überprüft werden soll, ob Ihre IT-Sicherheit solide ist. Unsere Experten können:

Auf der Grundlage dieser Audits erstellen und liefern unsere Berater die bestmögliche IT-Sicherheitslösung zum Schutz Ihrer Ressourcen.

Comarch Cyber Security Professional Services werden von hochqualifizierten Ingenieuren mit umfassender Erfahrung in der Entwicklung und Implementierung von Sicherheitsrichtlinien erbracht, die internationalen Standards entsprechen (COBIT, ITIL, TOGAF, MODAF, DoDAF, ISO/IEC 27001, PCI DSS, SABSA).

Wir sind spezialisiert auf Anwendungsaudits, Penetrationstests sowie Compliance- und projektinterne Sicherheitshinweise.

Sie möchten mehr über unsere Cyber Security Software erfahren? Kontaktieren Sie uns.